Cuando los votos se hacen bits, un virus puede decidir quien gana

Crece en Estados Unidos y Europa la preocupación por la seguridad de

la votación electrónica

Por Mercè Molist

¿Podría un equipo de doce hackers cambiar el rumbo de unas elecciones? La respuesta es sí, según un estudio del Brennan Center sobre votación electrónica. Cuando las papeletas se transforman en bits, los riesgos de la seguridad informática, como intrusos, virus y troyanos, entran en el juego democrático.

En las recientes elecciones en Estados Unidos, donde el 39% de la

población usó máquinas de votación electrónica, se perdieron 18.000

votos en el distrito 13 de Florida. Una cuestión peliaguda, en un

estado donde el candidato republicano ganó al demócrata por 373 votos.

¿Dónde están los 18.000 perdidos? En unas máquinas que no tenían

sistema de "back-up" ni daban recibos en papel por voto emitido, lo

que imposibilita un recuento. La propia cifra de 18.000 votos

desaparecidos es sólo una aproximación, en base a la participación

en otros distritos.

Es lo que tiene el fraude en la votación electrónica: no deja

huella. Lo explica el investigador Jon Stokes en su estudio "Cómo

robar una elección hackeando el voto": "Se puede alterar la

tabulación de votos, el registro de los mismos y también el recuento

de formas indetectables".

Los fallos de "software" que retrasaron la apertura de algunas mesas

y recuentos fueron la norma en las elecciones norteamericanas. Lo

anormal sucedía en Pennsylvania, con el fenómeno bautizado como

"vote flipping" (voto saltarín): el elector escogía a un candidato y

el ordenador marcaba a su contrario.

O en Maryland, donde la máquina aseguraba al votante que ya había

votado, cuando aún estaba en el proceso. Nadie sabe cuántas personas

insistieron, en cuántas ocasiones el ordenador no contó su voto y en

cuántas lo contó dos o tres veces. O el candidato a alcalde en el

pequeño pueblo de Poinsett que se votó a sí mismo, pero la máquina

le asignó cero votos.

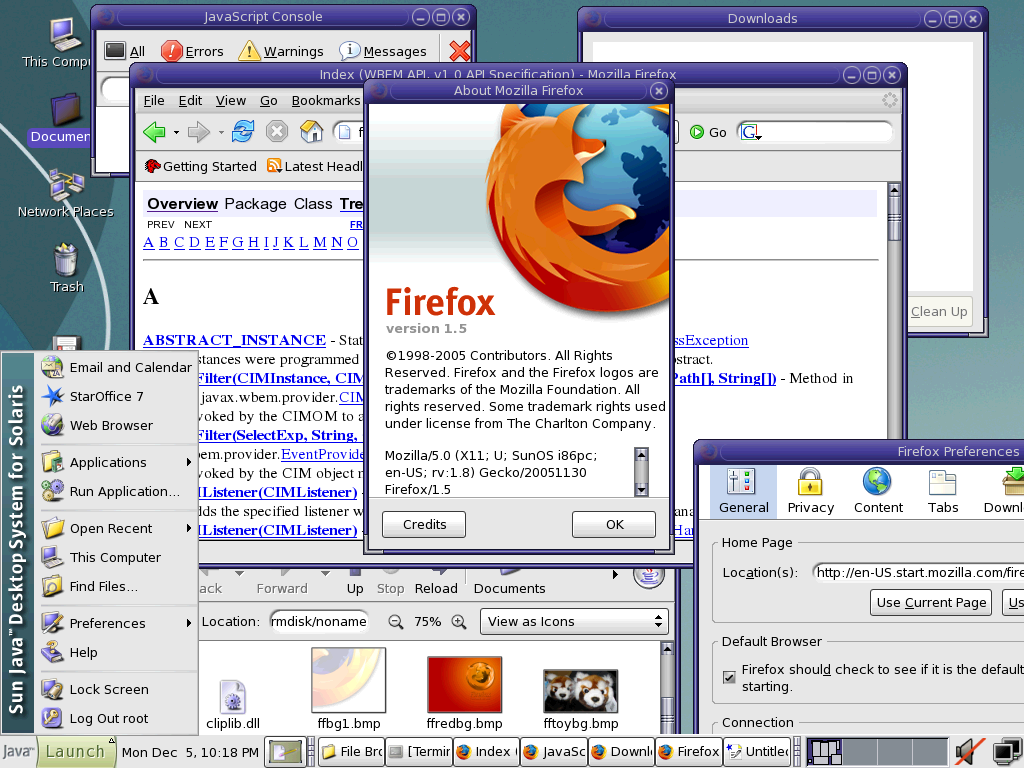

Después de las elecciones, el experto en seguridad Bruce Schneier

denunciaba: "Las máquinas están "protegidas" con llaves de minibar

de hotel. El "software" está mal diseñado. Los votos computados se

guardan en archivos fácilmente manipulables. Las máquinas pueden ser

infectadas con virus. Algunas funcionan con Windows, con todos los

fallos de seguridad que conlleva".

Recientemente, un grupo de hackers holandeses demostraba que las

máquinas de votación electrónica que empiezan a usarse en Europa son

también inseguras. En un programa de televisión, mostraron como las

Nedap ES3B, que han adquirido Irlanda, Alemania, Francia, Gran

Bretaña, Holanda y Dinamarca, podían reprogramarse para jugar al

ajedrez, o espiar a 25 metros de distancia los votos que se les

introducían.

El servicio secreto danés reaccionó retirando 1.200 máquinas. Pero

no de la marca Nedap, que representa el 90% de equipos para la

votación electrónica en aquel país, sinó de la empresa holandesa

Sdu. La también holandesa Nedap prometió en un comunicado enmendar

los fallos detectados.

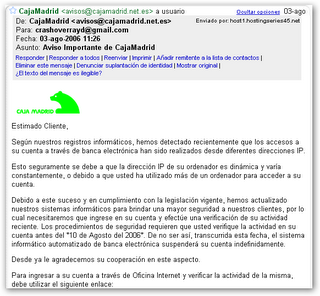

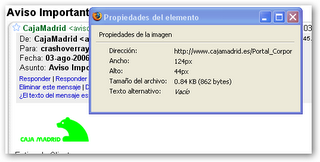

Estos incidentes pueden achacarse a simples errores. Pero cada vez

más voces avisan contra ellos, porque facilitan los fraudes

intencionados. Al acabar las elecciones norteamericanas, la

organización Electronic Frontier Foundation reclamaba un cambio

legislativo que obligue a los fabricantes a someterse a auditorías

independientes y hacer público el código de sus programas.

El estudio "La maquinaria de la democracia: protegiendo las

elecciones en un mundo electrónico", del Brennan Center, va más allá

y, con la ayuda de expertos de todo el mundo, dilucida si sería

posible cambiar el rumbo de unas elecciones, manipulando las

principales máquinas en uso en Estados Unidos: Sequoia, Diebold y

Election Systems & Software.

Su conclusión es que sería suficiente con un grupo de doce personas.

Los expertos detectaron 120 formas de sabotaje a las que son

vulnerables estos aparatos: "Lo más fácil sería introducir un

programa troyano, cuando la máquina está en la fábrica o a través de

sus conexiones inalámbricas, que infectase a las otras y se

autodestruyese, acabada la tarea".

Informáticos y asociaciones de derechos civiles aseguran que no es

ciencia-ficción. El vídeo "Hacking Democracy", de la organización

Black Box Voting, muestra cómo se puede reconfigurar fácilmente una

máquina Diebold o manipular el archivo donde guarda los votos. Nada

está cifrado y no quedan trazas de la manipulación.

Tampoco es imposible que alguien manipule los programas cuando la

máquina está aún en la fábrica. En los últimos años, Diebold ha

sufrido diversos accesos no autorizados a sus redes, robos de

documentos e incluso del código de sus programas.

Jon Stokes asegura: "Internet está llena de documentos que explican

vulnerabilidades de estas máquinas y cómo explotarlas. Antes, sólo

debíamos confiar en el Comité Electoral para tener unas elecciones

limpias. Ahora, debemos confiar en la empresa que ha fabricado la

máquina, en sus trabajadores y en cualquier tercera parte que toque

el "software"".

Pere Vallès, consejero delegado de la empresa Scytl, especializada

en votación electrónica, afirma: "Estas empresas lo han hecho muy

mal, por su poca seguridad y el hecho de ser sistemas cerrados, como

una caja negra. Son muy vulnerables y, potencialmente, se podrían

cambiar unas elecciones manipulando estas máquinas".

Vallès considera que "el voto electrónico no debería eliminarse sino

hacerse con transparencia", aunque no ve mercado para las máquinas

en Europa: "Tiene sentido en Estados Unidos, porque el sistema

electoral es muy complicado. Lo que nosotros necesitamos es subir la

participación y dar un uso al DNI digital, para lo que el voto por

Internet es mejor".

Suiza es el país pionero en voto por Internet. Un 60% de la población ha votado así este año. Pero en España queda un largo camino para usar la red o máquinas de voto electrónico en unas elecciones generales, afirma Vallès: "Primero, hay que cambiar la

ley electoral, que es una ley orgánica y un tema muy delicado, lo que significa que deben ponerse todos de acuerdo. Hay para rato".